Ono čime se Appleovi čelnici na predstavljanjima novih proizvoda i ostalim događajima vole pohvaliti je – sigurnost, posebice u odnosu na onu u Android eko sustavu, i mi s njima tu potpuno slažemo. iOS je zbog svoje zatvorene prirode objektivno kud i kamo sigurniji i s manje sigurnosnih propusta od prilično otvorenog Androida.

No, ti propusti ponekad znaju biti i banalni, a danas je na površinu isplivao najnoviji primjer. Izvjesni stručnjak za sigurnost Matthew Hickey otkrio je relativno jednostavan način zaobilaženja iPhoneovog passcodea, što znači da je uređaj ranjiv i u današnja vremena biometrijskih čuda poput 3D face unlocka i sofisticiranih čitača otisaka prstiju.

Naime, svaki uređaj pored biometrije, od vas traži i passcode, odnosno šifru koja će služiti u slučaju nužde. Kod iPhonea je sustav koncipiran tako da dopušta do 10 netočnih odgovora, nakon čega će zbog sigurnosti zablokirati i poništiti sve podatke na uređaju.

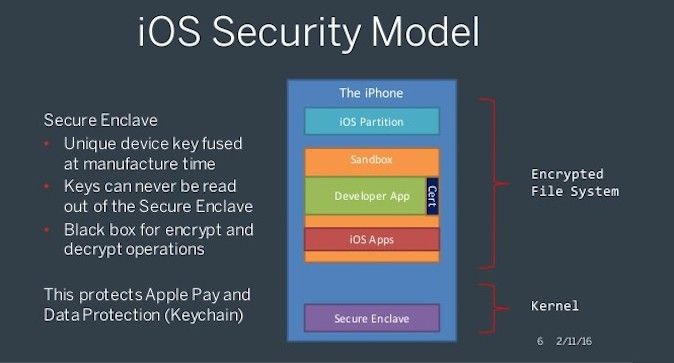

No, ono što je za hakiranje potrebno je zaključani iPhone i Lightning kabel. Svaki put kad inače unesete kod, hardverski modul pod nazivom “secure enclave” bilježi broj pokušaja i svaki sljedeći usporava. Zaobilaženje ovog modula zapravo je jednostavno i to putem brute-force tehnike, a kako se čini, funkcionira na svim iOS verzijama, uključujući i 11.3. Umjesto da nakon svakog unošenja koda sustav zabilježi redni broj pokušaja, veća količina podataka se može unijeti odjednom, dakle doslovno sve kombinacije s četiri ili šest znamenki zaredom.

Ipak, postoji jedno ograničenje, a to je vrijeme. S obzirom iPhoneu treba tri do pet sekundi da procesuira svaki passcode, hakiranje iPhonea bi u najgorem slučaju moglo potrajati i nekoliko tjedana.

Apple će na ovo svakako morati reagirati hitnom nadogradnjom, čak i prije konačne verzije iOS-a 12, koji donosi “USB restriced mode”. Ovaj način onemogućuje bilo kakvu komunikaciju iPhonea s drugim uređajem putem USB-a ukoliko isti nije bio otključan tijekom proteklih sat vremena na ispravan način.

23/06/2018 04:22 PM

07/06/2018 09:45 AM

13/06/2018 12:38 PM

25/06/2018 09:00 AM

08/06/2018 09:30 AM

06/06/2018 05:52 AM

21/06/2018 03:43 PM

2014 © Hrvatske aplikacije i vesti